Siber suçlular koronavirüs salgını nedeniyle yaşanan karantinayı fırsat bilerek şirketler ve bireysel kullanıcılara düzenledikleri saldırı çeşitlerini artırdı.

Küresel alanda yayılmaya devam eden ve ne zaman yavaşlayacağı bilinmeyen Covid-19 salgını, milyonlarca çalışanı evlerine hapsederken tüm kurumsal operasyonların dijital ortamda gerçekleştirilmesini mecbur oluyor. Bu durumu fırsat bilen siber suçlular, mobil uygulamalar yüklenen kötü amaçlı yazılımlardan e-posta tabanlı oltalama saldırılarına kadar kullandıkları yöntemleri artırdı.

Microsoft 365 Security başkan yardımcısı Rob Lefferts’e, “her ülkede en az bir Covid-19 temalı saldırı yaşandığını” belirtti. Öte yandan, Covid-19 temalı saldırılar Microsoft tarafından tespit edilen günlük toplam saldırıların sadece %2’sini oluşturuyor.

Lefferts, Covid-19 temalı saldırıların aslında çok uzun süredir kullanılan yöntemlerin koronavirüs ile ilişkilendirilmiş versiyonları olduğunu belirtti. Kısaca, saldırılar değil ama tuzaya düşürme yöntemleri değişmiş durumda. Bu tuzaklar neler?

1 – Mobil uygulamalar

Check Point Research güvenlik şirketi tarafından tespit edilen en az 16 mobil uygulama, Covid-19 hakkında kullanıcılara bilgi sunmayı vaat ederken kötü amaçlı yazılım saçmak için kullanılıyor. Bunlar arasında Hiddad adlı adware (ekranlarda sürekli reklam belirmesine neden oluyor) ve finansal bilgileri çalmak için kullanılan Cerberus trojanı yer alıyor. Cerberus’un en son versiyonunun, 2FA (iki faktörlü doğrulama) sistemini bile aşabiliyor olması risk tehdidini ciddi ölçüde artırıyor.

Check Point, özellikle endişeli kullanıcıların bilgi ihtiyacını karşılamak için hazırlanmış süsü verilen uygulamalar ile mobil uzaktan erişim trojanları (MRAT), bankacılık trojanları ve Joker gibi premium dialer (kullanıcıları ücretli hizmetlere abone yapan yazılımlar) yayılıyor. Sahte Covid-19 uygulamaları harita bilgisi, sağlıklı kalma yöntemleri veya güncel haberler gibi bilgiler karşılığında kullanıcıların bilgilerini topluyor, hatta bağlantıları ile yönlendirme yaptıkları sahte web sayfalarında finansal bilgilerini çalmaya çalışıyorlar. En son keşfedilen 16 Covid-19 temalı mobil uygulamanın her biri, koronavirüs ile ilgili web sayfalarından indiriliyor.

2- E-posta oltalaması

Özellikle kurumsal e-posta yazışmalarının tavan yaptığı günlerde, oltamala saldırıları da fazlasıyla artmış durumda. Güvenlik şirketi Group-IB tarafından tespit edilen e-posta oltamala saldırılarının %45’i AgentTesla, %30’u NetWire, %8’i ise LokiBot içeriyor.

Agent Tesla, siber suçlulara e-posta ile indirilen uygulamanın çalıştırılması halinde bilgisayarları uzaktan kontrol (RAT yazılımı) etme imkanı veriyor. Geliştiricileri tarafından yasal bir uygulama olarak tanıtılan Agent Tesla, kendi web sayfasından indirilebiliyor.

Siber suçluların yıllardır kullanılan bir RAT yazılımı olan NetWire, ağırlıklı olarak e-posta tabanlı oltamala saldırıları için tercih ediliyor.

İlk kez 2015’te ortaya çıkan LokiBot ise Windows sistemlerinde arka kapı oluşturmak için tercih edilen yaygın bir kötü amaçlı yazılım.

Siber suçlular, oltamala saldırısının başarılı olması halinde arka kapı ile eriştikeri bilgisayarlardan kurumsal ve bireysel finansal bilgileri çalıyor. Ayrıca diğer hassas verilere erişim sağlayabiliyor.

Group-IB tarafından incelenen 13 Şubat-1 Nisan 2020 tarihi arasında gönderilen e-postalar, kullanıcıları kandırmak için Dünya Sağlık Örgütü (DSÖ), UNICEF ve diğer uluslararası kurumlara ait sahte içerikler sundu. Covid-19 hakkında “önemli bilgiler içerdiği” belirtilen belgeler saklayan e-postalar, küresel alanda birçok büyük şirkete saldırmak için kullanıldı.

3 – İndirimdeki kötü amaçlı yazılımlar hortladı

Group-IB tarafından yapılan araştırma, darkweb üzerindeki siber suç forumlarında “koronavirüs indirimleri” ve promosyon kodları kullanıldığını ortaya koydu. Kullanılan kodlar ise DDoS, spam ve diğer siber saldırı araçları satın alınabiliyor.

Siber suçluların koronavirüs siber saldırıları ile ele geçirdiği verileri karaborsada satışa çıkardıkları biliniyor. Koronavirüs ile yaygın olarak kullanılmaya başlanan Zoom video konferans uygulamasında elde edilen yarım milyondan fazla kullanıcı bilgisi de darkweb’de satılıyor.

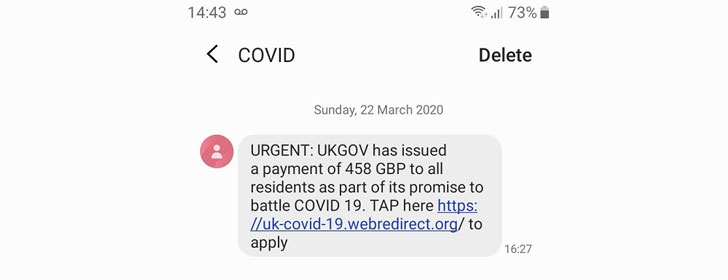

4 – SMS oltalaması

En son ABD Sibergüvenlik ve Altyapı Güvenlik Ajansı (CISA) ve Birleşik Krallık Ulusal Siber Güvenlik Merkezi (NCSC) tarafından yapılan ortak açıklama, “COVID” ve “UKGOV” gibi başlıklarla gönderilen sahte SMS mesajları hakkında. Covid-19 hakkında önemli bilgiler veya uyarılar içerdiği belirtilen bağlantılar içeren sahte metin mesajları, mobil kullanıcıları sahte web sayfalarına yönlendirmeyi amaçlıyor.

Sahte mesajlar, WhatsApp ve diğer mesajlaşma uygulamaları üzerinden de gönderilebiliyor.

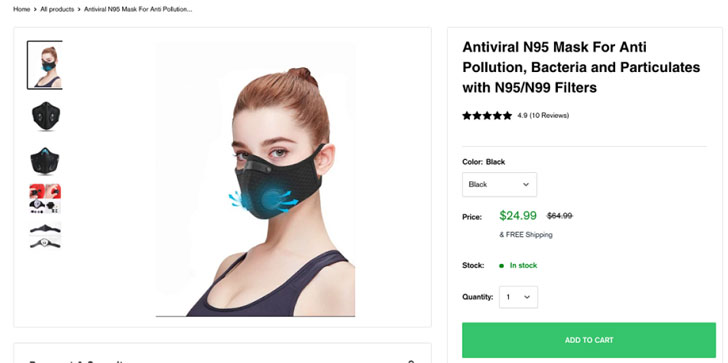

5 -Sahte ağız maskesi ve el hijyen sıvısı ilanları

Singapur’da tutuklanan 39 yaşındaki dolandırıcı, maske ve diğer sağlık malzemeleri üzerinden donan dolandırıcıklara en son örnek. İnternet üzerinden kurduğu sahte şirket üzerinden FFP2 ameliyat maskeleri ve hijyen sıvısı reklamları içeren spam mesajlar yayan dolandırıcı, sayısız insandan karşılıksız binlerce dolar toplamayı başardı.

Avrupa merkezli ismi açıklanmayan bir sağlık şirketi ise sahte sipariş üzerinden 6.64 milyon euro dolandırıldı. Şirket, siparişi verdikten sonra dolandırıcılar kayıplara karıştı ve sağladıkları bağlantılar erişilmez hale geldi. Europol ise yakın zamanda düzenlenen operasyonda Covid-19’a karşı etkili olduğu ileri sürülerek pazarlanmaya çalışan 13 milyon euro değerindeki ilaçlara el koydu.

6 – Kötü amaçlı yazılımlar

Zoom ve Microsoft Teams gibi evden kullanılan programların artması, başta Zoom olmak üzere birçok ofis uygulaması ve video konferans programlarının saldırıya maruz kalmasına neden oldu.

Siber suçluların gönderdiği oltamala e-postaları “zoom-us-zoom_##########.exe” ve “microsoft-teams_V#mu#D_##########.exe” gibi uygulama komutları içeriyor. Bu tür uygulama dosyaları “güvenlik güncellemesi” gibi şartlar belirten bildiriler ile veya sahte web sayfalarına yönlendirme ile kullanıcıların karşısına çıkıyor. Çalıştırılmaları halinde trojandan fidye yazılıma kadar çeşitli siber saldırılar gerçekleştirilebiliyor.

7 – Fidye yazılım saldırıları

Interpol tarafından sunulan bilgiye göre, şirketlerin en büyük kabusu fidye yazılımlar koronavirüs sürecinde ağırlıklı olarak hastaneleri ve diğer sağlık kurumlarını hedef alıyor.

Koronavirüsün neden olduğu karmaşadan yararlanmaktan rahatsızlık duymayan siber suçlular gönderdikleri Covid-19 bağlantılı oltamala e-postaları ile hastanalerin hassas verilerini fidye yazılım ile mühürlüyor. Hasta bilgilerinden kritik verilere erişim sağlamaları halinde hastane ve sağlık kurumlarından yüksek miktarda fidye yazılım istiyorlar.

Kendinizi saldırılardan nasıl koruyacaksınız?

Siber suçlular saldırılarını koronavirüs nedeniyle ortaya çıkan şartlara çok iyi entegre ediyorlar. Ana yöntemleri, saldırılarını Covid-19 ile ilişkilendirmek ve kurum ile bireyleri tuzağa düşürmek.

Şirketlerin ve kurumların izlemesi gereken temel güvenlik adımları şunlar:

1- Mobil uygulamaları Google Play Store ve App Store gibi sadece resmi platformlardan indirin,

2- PC uygulamalarını, indireceğiniz yazılımı üreten şirketin resmi web sayfasından indirin,

3- Bilgisayarınızda ve telefonunuzda ücretli antivirüs yazılımı bulundurun,

4- Şüpheli görünen e-postalarda yer alan bağlantıları antivirüs programınız yoksa kesinlikle açmayın. E-postanın gönderildiği adresi mutlaka kontrol edin.

5- Yönlendirildiğiniz veya yazılım indireceğiniz web sayfalarının alan adını ve iletişim bilgilerini kontrol edin. Siber suçlular alan adı ve e-posta adreslerini gerçeğine çok yakın belirler.

6- Telefonunuza gelen koronavirüs ile ilgili ve “çok önemli” gibi uyarılar içeren metin mesajlarına ilgi göstermeyin.

7- Her hangi bir web sayfasından “gerçek zamanlı koronavirüs haritası” veya “bedava Covid-19 kılavuzu” gibi uygulamalar indirmeyin, ilanlara ilgi göstermeyin.

8- Şirket verilerini her gün yedekleyin. Kullanılan şifreleri belli aralıklarla güncelleyin. Aynı şifreyi farklı uygulama ve web sayfalarında kullanmayın.